SS7, le Talon d'Achille des opérateurs

On ne peut se fier plus longuement au SS7

Depuis la création des protocoles SS7 dans les années 70, leur complexité croissante en fait un véritable Talon d’Achille pour les opérateurs mobiles, et une source exponentielle de piratage. Les prérequis établis à la création des protocoles SS7 n’ont jamais intégré l’identification, ni le contrôle d’accès renforcé. A l'époque, les concepteurs des protocoles SS7, sont partis du principe que seuls des réseaux proches, et gérés par des partenaires de confiance, allaient être interconnectés par cette technologie.

Après des années de recherches, notre équipe de conception du système Oversight a identifié les vulnérabilités engendrées par une telle confiance, vulnérabilités largement diffusées dans les médias, et à la portée de personnes malveillantes.

Les risques sont variés pour les utilisateurs comme pour les opérateurs, allant de l'intrusion dans la vie privée, à des pertes financières colossales.

La solution : Firewall SS7 Oversight

Conçu par des chercheurs en sécurité

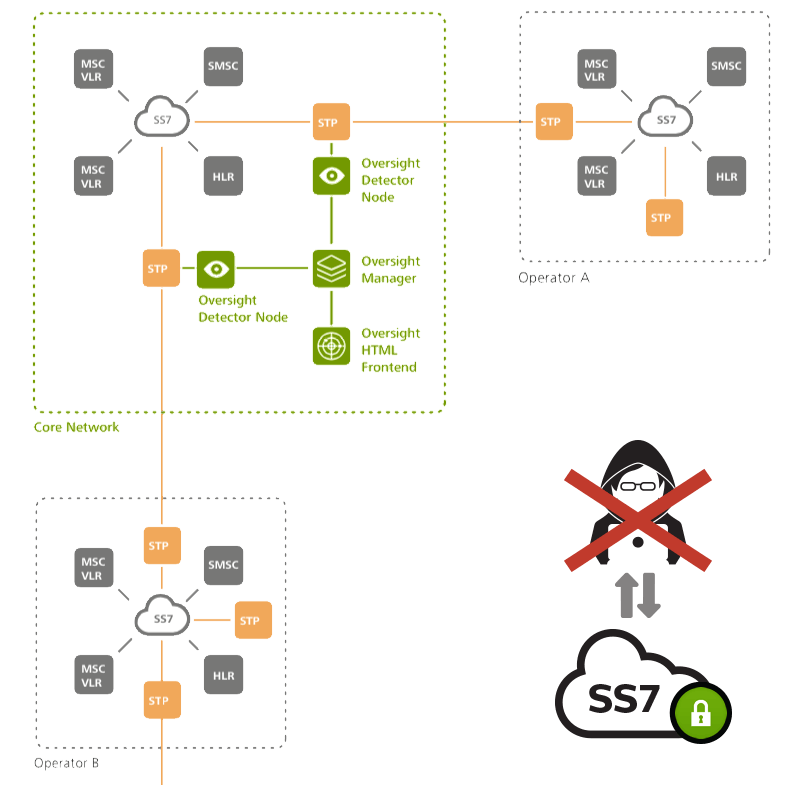

Développé par les mêmes équipes de chercheurs en sécurité ayant mis en exergue les vulnérabilités SS7, Oversight est un dispositif dédié aux opérateurs mobiles. Il permet l’analyse en temps réel du trafic et la détection des attaques sur les réseaux d’interconnexion SS7.

Afin d’accompagner les opérateurs, régulateurs, et gouvernements dans la protection des infrastructures de réseaux mobiles, nous avons développé une approche en 3 étapes.

Identifier

Des tests de vulnérabilité et de pénétration sont réalisés sur votre réseau afin d’évaluer jusqu’à quel point la situation peut-être dangereuse.

Vérifier

Le système Oversight Detect protège votre réseau opérateur contre les attaques SS7, tout en vous offrant une inspection et une vue globale de la situation en temps réel.

Sécuriser

Les données délivrées par le système Oversight Detect, ainsi déployé sur votre réseau, permettront de tracer les attaquants et de re-configurer le réseau en conséquence. Ce processus peut-être automatisé par le déploiement d’une solution Oversight Protect.